| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 31 |

- 디지털포렌식 with CTF

- 생활코딩 html

- Window process

- html

- 디지털포렌식

- 정보처리기사 필기 합격

- slack space

- 포렌식

- 는 하지마...

- 네트워크 보안

- 네트워크관리사2급

- 24시간의 전사

- 실기

- pythonchallenge

- 윈도우 프로세스

- disk

- N0Named

- Multimeida

- Multimedia

- 생활코딩

- vinetto

- blkls

- 슬퍼유

- memory

- ftz

- CTF-D

- 2022시작

- network

- ZIP 파일구조

- 윈도우 프로세스 종류

- Today

- Total

ssoL2 TISTORY

[CTF-D/Multimedia] 플래그를 찾아라! 본문

Multimedia 문제 : 플래그를 찾아라 !

밑에 책 오탈자 정정 문구가 있는데.. 보기 싫었지만 이미 봐버린 눈.......hint를 봐버렸어 엉엉

dump1.raw.lzma 다운받았다. lzma 확장자는 처음 봤는데, 압축 파일이란다.

반디집으로 압축 해제하니 dump1.raw가 추출됐다.

raw 확장자는 메모리 덤프일테니 volatility를 이용해서 분석한다.

(파일 이름도 "dump1"이다..)

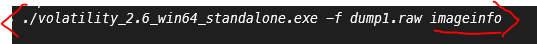

volatiliy 디렉터리로 가서 dump1.raw도 옮겨놓고 [imageinfo] 명령어로 운영체제 정보를 확인한다.

Suggested Profiles(s)가 [WinWin10x64]이다.

프로세스 분석하기 위해 [pstree] 명령어를 사용한다.

explorer.exe 탐색기로 mspaint.exe 그림판을 연 흔적이 남아있다.

대부분의 프로세스가 시스템 프로세스지만 그림판은 흔한 경우가 아니다. mspaint.exe 프로세스 PID는 4092이다.

[memdump] 명령어로 PID 4092인 프로세스가 사용한 메모리 영역을 덤프한다.

원래는 그림 파일이 [dumpfiles] 해도 되는데, [filescan] 명령어를 사용하니 dump1.raw에서는 적용이 안된다.

그림판 사용할 때 메모리에 올라갔던 그림판 영역을 일일이 확인하는 수 밖에 없으므로 mspaint.exe의 memdump한다.

4092.dmp 추출 완료

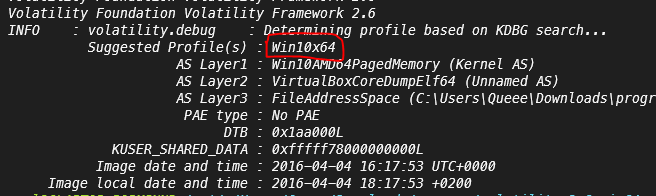

메모리 덤프에서 이미지를 추출하는 방법은 다음과 같다.

1. dmp 확장자를 data 확장자로 바꾸고

2. 해당 data 파일을 GIMP2로 열어서 확인한다.

출처 -> w00tsec.blogspot.com/2015/02/extracting-raw-pictures-from-memory.html

GIMP2에서 열면 데이터가 깨져나오는데 적절한 넓이, 높이를 조절해야 한다.

찾았다.

근데 찾는 방법이 개고생이다.

offset 늘리느라 손 아파 죽는 줄 알았고,

무엇보다 오프셋, 높이는 똑같아도 너비가 달라짐에 따라 보이는 이미지가 천차만별 다르다.

< 김프 다루는 법 결론 >

1. 일단 창 크기를 [크기 조정]해서 화면 꽉차게 늘려 놓은 다음

2. 너비 한 1090 정도, 높이 1000 정도로 맟추고 스크롤을 중간에 맞춘다.

3. 이제 offset을 일일이 올려서 그림판을 찾는다..............

TIP!!!!!!!!!!!!

새까만 바탕말고 그림판처럼 검은 줄에 밝은 바탕처럼 보이면 멈추고

<너비>를 상하로 변화하면서 확인한다. 없으면 다시 오프셋 돌리고.......ㅠ

아, 그리고 숫자 상하 화살표로 클릭해야한다. 직접 감도를 왔다갔다 했더니 오류나서 김프 꺼짐

끝.... 힘들다...김프..

🚫 flag는 🚫

CTF{HeRe_GoEs_thE_FLaG}

'challenge > forensic' 카테고리의 다른 글

| [CTF-D/Multimedia] Three Thieves Threw Trumpets Through Trees (0) | 2021.02.16 |

|---|---|

| [CTF-D/Multimedia] Find Key(moon) (0) | 2021.02.16 |

| [CTF-D/Multimedia] Find Key(butterfly) (0) | 2021.02.15 |

| [CTF-D/Multimedia] 우리는 이 파일에 플래그를... (0) | 2021.02.15 |

| [CTF-D/Multimedia] 사진 속에서 빨간색이… (0) | 2021.02.15 |