| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

Tags

- 정보처리기사 필기 합격

- vinetto

- N0Named

- 2022시작

- 는 하지마...

- 네트워크 보안

- Multimeida

- ftz

- Window process

- 디지털포렌식

- 24시간의 전사

- 슬퍼유

- 디지털포렌식 with CTF

- 생활코딩 html

- 포렌식

- memory

- Multimedia

- disk

- 생활코딩

- 네트워크관리사2급

- network

- 윈도우 프로세스

- blkls

- CTF-D

- 윈도우 프로세스 종류

- pythonchallenge

- ZIP 파일구조

- 실기

- slack space

- html

Archives

- Today

- Total

ssoL2 TISTORY

[CTF-D/Disk] 당신의 친구 Bob은 모의해킹 전문가이다. 본문

문제 : flash drive에서 "바보 같은 사용자"를 찾아라

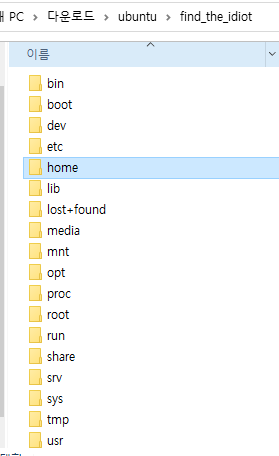

find-the-idiot.zip을 압축해제 하면, 정말 순수 drive가 추출된다.

얼추보니 linux 환경에서의 시스템 파일인 듯 싶다. 따라서 FTK Imager로 이쁘게 분석하자.

따라란 !

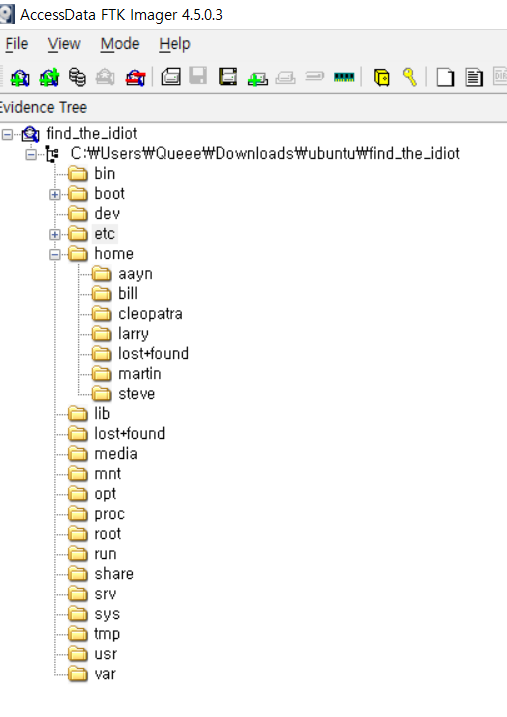

FTK로 보니까 분석할 마음이 생긴다~

한바퀴씩 돌아보니 대부분이 0 byte이거나 비어있는 디렉토리이다.

etc 디렉토리 안에 유일하게 의미있는 내용을 발견할 수 있다.

passwd 파일과 shadow 파일이었는데, 당연히 shadow 파일에서 정보를 얻어야 할 것이다.

(passwd를 보호하기 위해서 shadow 파일이 존재하므로)

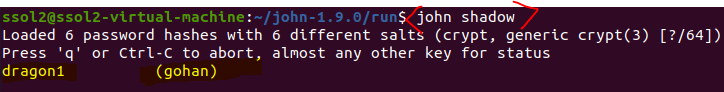

john the ripper를 사용하여 shadow 파일을 돌려보았고,

유일하게 'gohan'이라는 유저의 password를 크랙할 수 있었다.

문제에서 바보같은 사용자를 찾으라해서 'gohan'을 입력했지만 틀렸고,, 정답은 password이었다.

gohan은 비교적 쉬운 비밀번호를 사용하였기에 바로 크랙된다. (그래서 바보같은 사용자..)

끝

🚫 flag는 🚫

더보기

dragon1

'challenge > forensic' 카테고리의 다른 글

| [CTF-D/Disk] 저희는 디스크 이미지를 찾았습니다. (0) | 2021.05.21 |

|---|---|

| [CTF-D/Disk] Tommy는 프로그램을 작성했습니다. (0) | 2021.05.21 |

| [CTF-D/Disk] 이벤트 예약 웹사이트를 운영하고… #B (0) | 2021.05.21 |

| [CTF-D/Memory] GrrCON 2015 #6 (0) | 2021.05.21 |

| [CTF-D/Memory] GrrCON 2015 #5 (0) | 2021.05.21 |

Comments