| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 |

- 포렌식

- CTF-D

- memory

- disk

- 슬퍼유

- network

- html

- 생활코딩

- Multimedia

- 네트워크 보안

- Window process

- 실기

- 디지털포렌식

- blkls

- N0Named

- vinetto

- slack space

- 생활코딩 html

- 윈도우 프로세스

- Multimeida

- ftz

- ZIP 파일구조

- 24시간의 전사

- 정보처리기사 필기 합격

- 는 하지마...

- 네트워크관리사2급

- pythonchallenge

- 윈도우 프로세스 종류

- 2022시작

- 디지털포렌식 with CTF

- Today

- Total

ssoL2 TISTORY

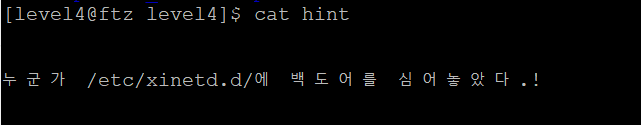

[FTZ] LEVEL 4 완벽 분석 본문

잠깐 !!! 위치 /etc/xinetd.d 에서 xinetd를 알아보자.

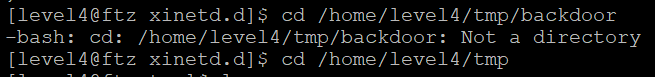

다시 돌아와서 backdoor를 읽어보자.

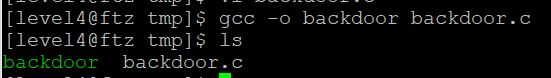

즉, finger는 1. /etc/xineted.d/backdoor 에서 사용되는 finger

2. /usr/bin/finger

두가지가 있는 것이다.

그렇다면 1. /etc/xineted.d/backdoor 에 있는 finger를 작동시키려면 어떻게 해야 할까?

xineted 특성상 A 서버의 사용자가 B 서버로 접속 시 이용하는 서비스이다. 여기서 1번 finger가 작동되지 않은 이유는 결국 local에서 했기 때문에 반응하지 않았다.

따라서, 인터넷을 통해 나에게 접속하도록 하면 된다. finger @localhost를 함으로써 네트워크를 통해 finger를 호출하기 때문에 1번 finger가 호출 될 것이다.

추가로 /etc/xinetd.d/finger도 존재했는데

사실상 finger는 3가지였다.

1. /etc/xineted.d/backdoor 에서 사용되는 finger

2. /etc/xineted.d/finger

3. /usr/bin/finger

참고 내용

출처

보안용어 - 백도어(Back door)에 대한 설명

오늘은 백도어(Back door)에 대한 설명을 해보도록 하겠습니다. 보안을 공부하거나 컴퓨터에 대해 관심이 있으시다면 백도어를 한 번쯤은 들어보셨을 것입니다. 백도어는 뉴스 기사에서도 자주 접

dany-it.tistory.com

www.linux.co.kr/home/lecture/?leccode=10731

리눅스포털

XINETD 수퍼데몬관리 작성자 : (주)수퍼유저코리아, http://www.superuser.co.kr 서버팀 XINETD 수퍼데몬 관리 1. 리눅스 서버의 서비스 흐름도 2. 인터넷 수퍼데몬 XINETD란? 3. xinetd서비스와 standalone서비스 4

www.linux.co.kr

m.blog.naver.com/koromoon/120201091232

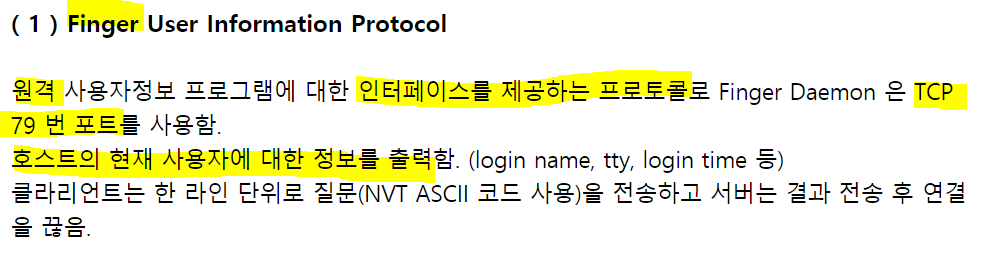

Finger 프로토콜

( 1 ) Finger User Information Protocol 원격 사용자정보 프로그램에 대한 인터페이스를 제공하는 프...

blog.naver.com

'challenge > pwn' 카테고리의 다른 글

| [FTZ] trainer 총정리 (0) | 2021.01.28 |

|---|---|

| [FTZ] LEVEL 5 풀이 (0) | 2021.01.28 |

| [FTZ] LEVEL 3 풀이 (0) | 2020.11.15 |

| [FTZ] LEVEL 2 풀이 (0) | 2020.11.14 |

| [FTZ] LEVEL 1 풀이 (0) | 2020.11.14 |