| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

Tags

- 는 하지마...

- 생활코딩 html

- disk

- memory

- ftz

- Window process

- 디지털포렌식 with CTF

- slack space

- 실기

- Multimedia

- html

- 네트워크 보안

- blkls

- 2022시작

- ZIP 파일구조

- 24시간의 전사

- 디지털포렌식

- N0Named

- CTF-D

- 윈도우 프로세스

- 윈도우 프로세스 종류

- pythonchallenge

- network

- 슬퍼유

- Multimeida

- 포렌식

- 네트워크관리사2급

- 정보처리기사 필기 합격

- vinetto

- 생활코딩

Archives

- Today

- Total

ssoL2 TISTORY

[N0Named] [A] 길에서 주어온 만두 본문

문제 : 인형을 열어라 !

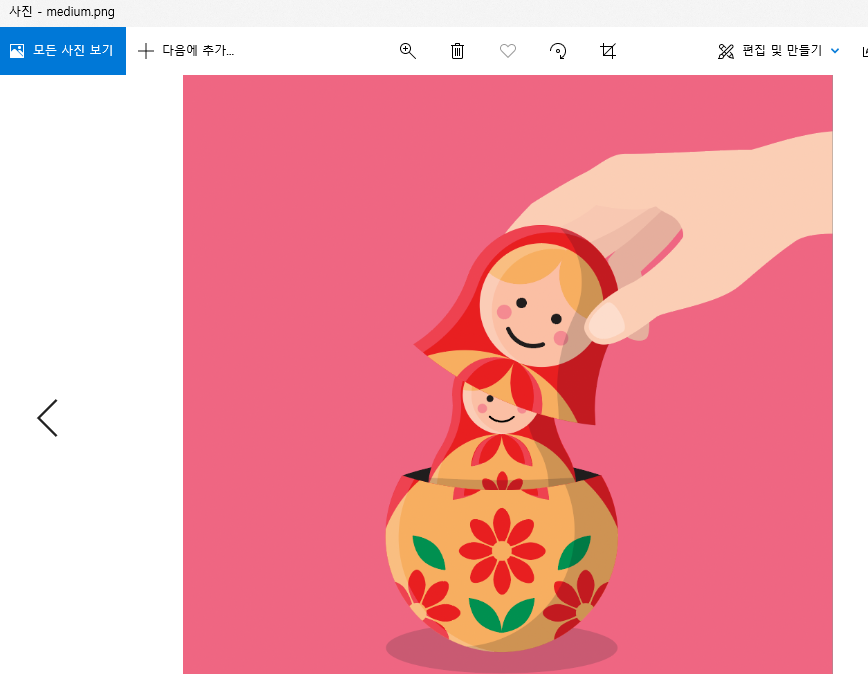

bing.png 사진은 러시아의 마트료시카 인형으로 보이고 계속 안의 내용물을 손으로 꺼내는 모습이다.

여기서 계속 꺼내는, 즉 extract할 상황이 생길 것이다 암시 !

HxD로 분석했을 때 IEND 청크 뒤에 쓰레기값으로 PASS:1234 string이 있다.

따라서 1234라는 패스워드를 가지고 extract하면 되겠다.

Openstego 응용프로그램을 사용해 extract 과정을 합시다.

medium.png가 추출됐고 파일이름이 big.png->medium.png로 향하는 것을 보면 작은 인형도 존재할 것이다.

한번 더 openstego 돌려보니 역시나 small.png가 들어있다. 마지막으로 한번 더 돌려보자.

인형 깊숙한 곳에 있던 flag.txt가 발견됐고 flag를 얻었다~ 끝~!

'challenge > forensic' 카테고리의 다른 글

| [N0Named] one_data_one_zip 풀이 (0) | 2021.02.14 |

|---|---|

| [N0Named] board 풀이 (0) | 2021.02.13 |

| [N0Named] [C] Left Side B 풀이 (0) | 2021.02.04 |

| [N0Named] [B] 유출된 자료 거래 사건[4] 풀이 (0) | 2021.01.28 |

| [N0Named] [C] 아니 오해라니까 풀이 (0) | 2021.01.26 |

Comments